第十八届全国大学生 信息安全竞赛(创新实践能力赛)暨第二届“长城杯”铁人三项赛(防护赛)初赛复现之二——Win_FT

Win_FT-1

某单位网管日常巡检中发现某员工电脑(IP:192.168.116.123)存在异常外连及数据传输行为,随后立即对该电脑进行断网处理,并启动网络安全应急预案进行排查。 1、受控机木马的回连域名及ip及端口是(示例:flag{xxx.com:127.0.0.1:2333}) (本题附件见于提前下载的加密附件82f13fdc9f7078ba29c4a6dcc65d8859.7z,解压密码为3604e2f3-585a-4972-a867-3a9cc8d34c1d )

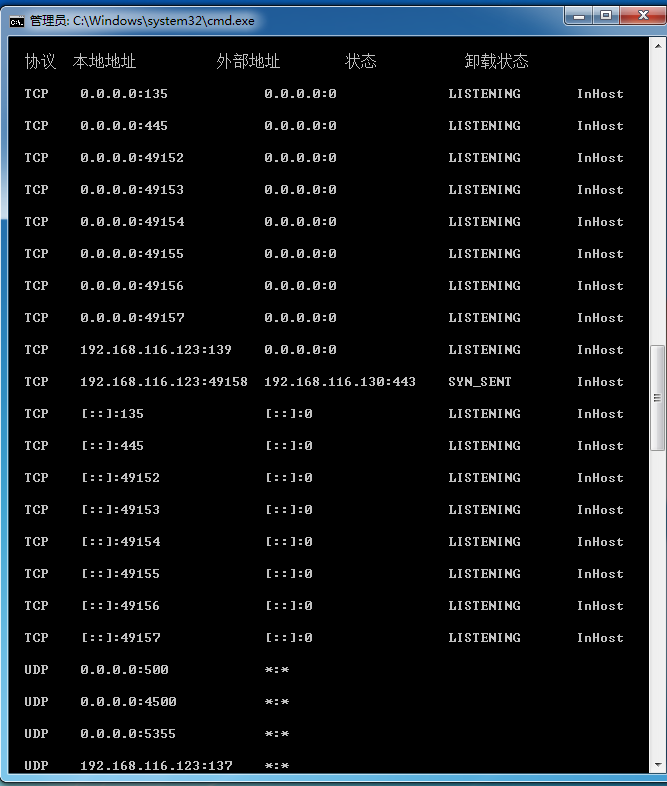

打开虚拟机,可以发现。出题人这次考的是Windows的应急响应。那么针对于它的相对命令会有所改变。对于这道题查看外连IP地址的命令是:netstat -ant多试几次你就会发现一个特别的SYN IP连接。了解tcp三次握手的师傅都知道这是正在建立连接的步骤,因此这个IP地址就显得非常可疑。

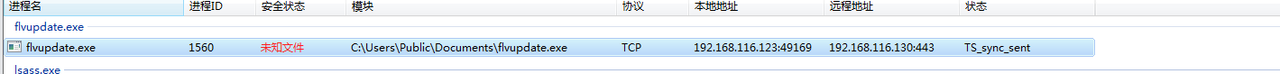

而且你会发现主办方提供的吧机内有火绒剑,我们可以去里面看一看。

你在网络模块里发现了一个类似木马的东西,正在远程连接ip192.168.116.130:443,所以我们合理的怀疑他是木马。因此我们可以把它拉出来,逆向也行,过沙箱也行。

但是我在逆向的时候并没有你想出来什么结果,所以我们采用过沙箱的操作。在这里我们使用微步云沙箱。

最后发现木马里有两个域名,虽然说只有三次机会,但是试一次就够了。

flag{miscsecure.com:192.168.116.138:443}

Win_FT-2

2、受控机启动项中隐藏flag是

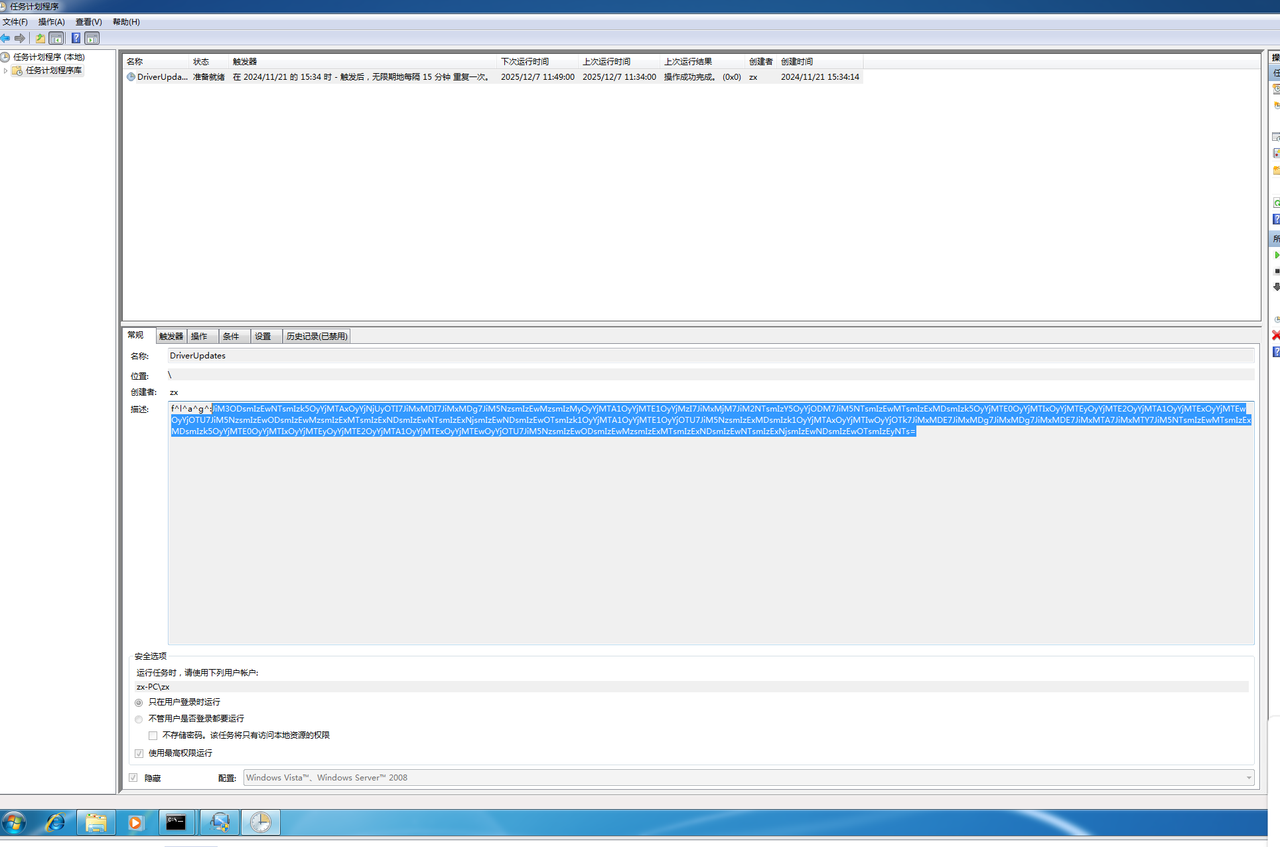

在虚拟机的任务计划程序里面找启动项,发现第一条名叫DriverUpdates启动项里边就藏有flag。

随波逐流,经过两次解码,得到以下信息。

Nice,flag is {AES_encryption_algorithm_is_an_excellent_encryption_algorithm}

Flag里面的信息是aes是一种出色的加密算法。

Win_FT-3

受控机中驻留的flag是

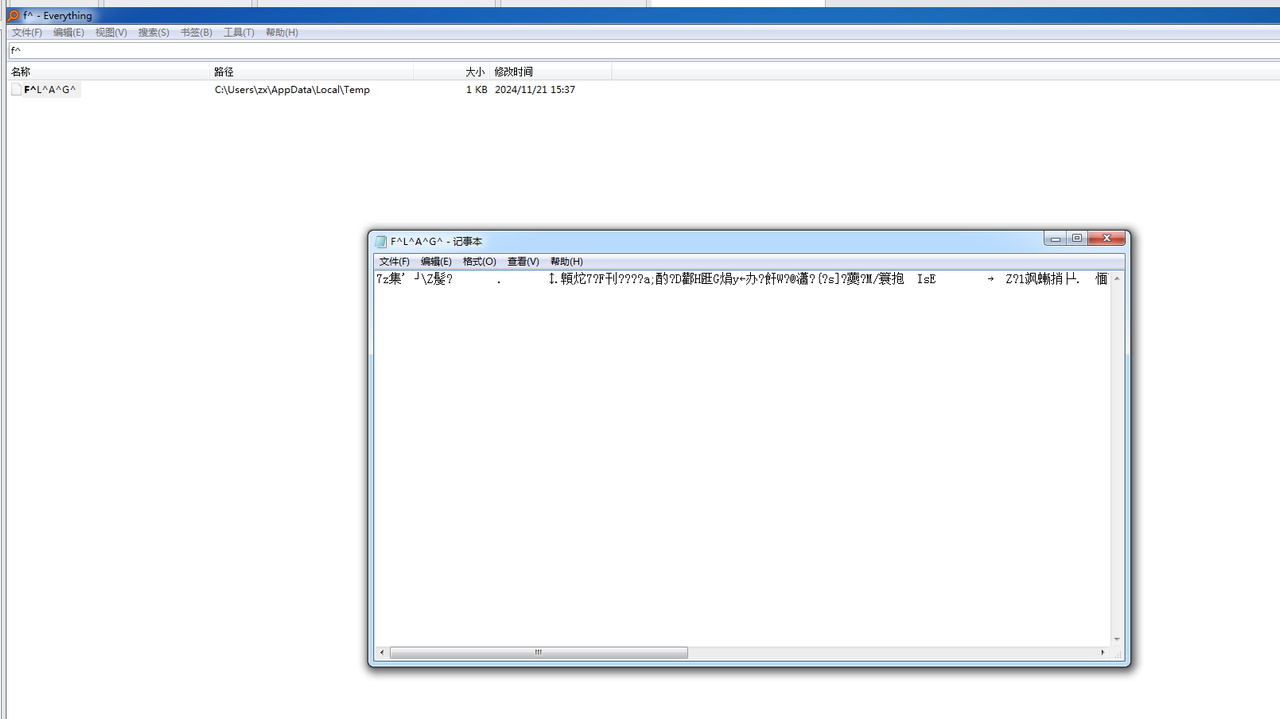

这个题目提出了我们里边有一个flag的文件,我们需要找。在虚拟机里面寻找,发现有现成的Everything.exe工具。

但是直接搜索flag没找到。想到第二题有提示叫f^ l^ a^ g,所以我们可以搜索他试试。当然搜到了。用记事本打开发现它本身是一个压缩包,但是后缀名被删了。所以我们把它提出来,恢复后缀名。

哦,不用提取出来了,我刚发现虚拟机里边装的有7-zip,直接在虚拟机里边执行,省的麻烦。

但是,需要密码。

既然文件和第二题有关了,那么密码我猜应该和第一题有关。那我猜是木马的名字:flvupdate

开了,flag是

flag{Timeline_correlation_is_a_very_important_part_of_the_digital_forensics_process}

时间线关联是数字取证中非常重要的一部分。